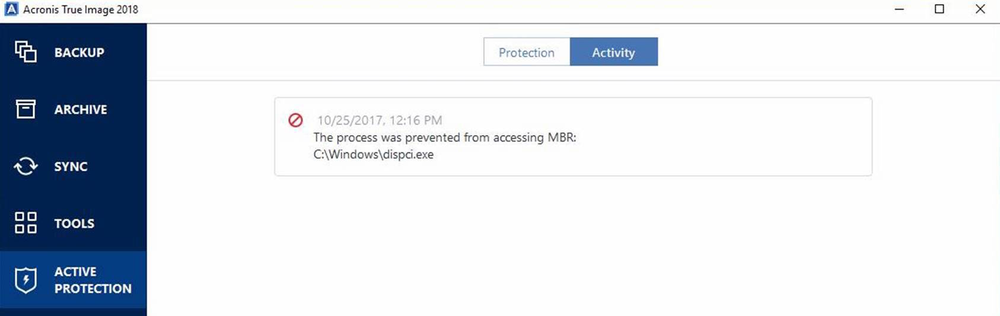

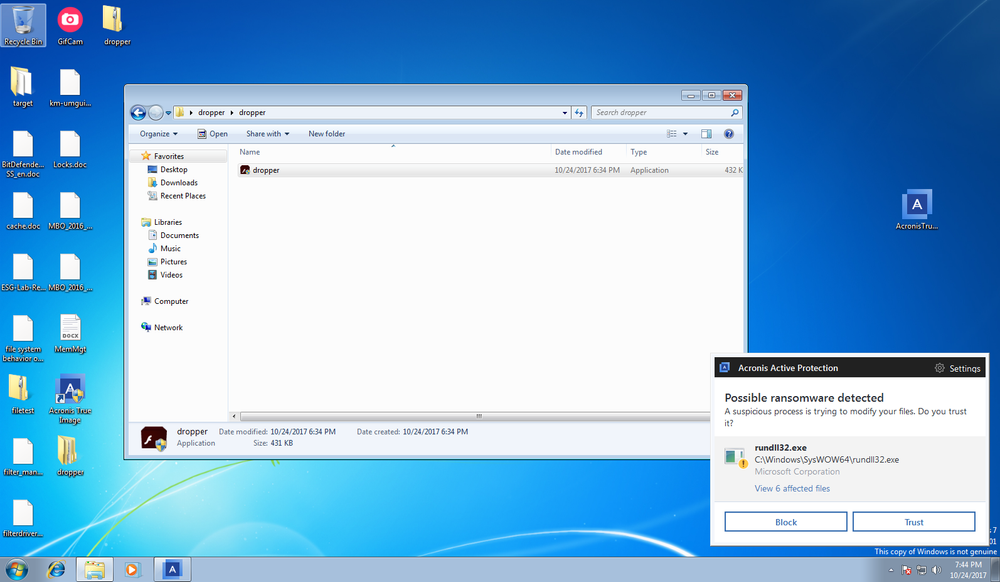

2017年10月24日火曜日に、「Bad Rabbit」と呼ばれる新種のランサムウェアがロシア、ウクライナ、トルコ、ドイツ、ブルガリア、米国、日本で確認されました。一部のハッキングされたロシアのニュースサイトを通じて感染が始まったため、ロシアとウクライナが最大の打撃を受けた。ロシアのメディア代理店Interfaxと Fontanka、ならびにオデッサ空港、キエフの地下鉄、および国のインフラ国土交通省を含むウクライナの交通機関は、最初に影響を受けました。 Bad Rabbitは、NonPetyaまたはExPetrコードに基づいていますが、感染の際の振る舞いや実際の結果はほとんど同じですが、大幅に修正されています。同時に、HDDCryptorで使用されているアプローチなど、他のランサムウェアの一部も含まれていることに留意しています。しかし、Bad Rabbitの背後にいる人たちは、ここでバグを修正し、それをすべて1つにまとめました。これは非常に独特です。また、シマンテックのセキュリティ証明書を使ってコードに署名しました。この悪意のあるソフトウェアのもう1つの特徴は、感染したコンピュータ上でユーザーのパスワードを収集し、悪質なモジュールをさらにダウンロードすることです。 ランサムウェアは、新しいテクニックは使用していませんが、ユーザーに偽のAdobe Flashアップデートをインストールさせるという非常に古いマルウェアのアプローチをしています。意外にも、この古いアプローチは依然として有効で、それは個人だけではなく企業も、依然としてサイバーセキュリティ意識が非常に低いことを示しています。このような攻撃を無効化するには、まだ多くの教育が必要です。それまでは、適切なセキュリティとデータ保護対策が施されていないと、ランサムウェアに対するリスクは高いままです。 Bad Rabbitの主な特徴 • NonPetya / ExPetrのコードを使用する • ユーザーによる手動インストールが必要な偽のフラッシュアップデートとして分散 • 暗号化にシステムドライバを使用する • 基本的な方法でローカルネットワークを介して自身を配布しようとする • MBRを置き換え、PCを使用できなくする • Windows 10でクラッシュ • 主に影響を受けるのはWindows企業ユーザー 感染スキームと技術的詳細 この攻撃を開始するために、サイバー犯罪者はいくつかの人気メディアのWebサイトをハッキングし、偽のAdobe Flashインストーラへのリンクを掲示し、Webサイトにアクセスしたときにアップデートを実行するよう要求します。多くのユーザーは、セキュリティ会社が信頼できないソースからのソフトウェア更新プログラムをインストールすることを何年も警告しているにもかかわらず、この罠に引っかかってしまいます。 また、すべてのアップデートをインストールする前にマルウェア対策ソリューションでチェックし、ハッキングされていないか、悪意のあるコードが挿入されていないことを確認することをお勧めします。同様の偽のAdobeソフトウェアのアップデートは、数年前にも多くの被害を出したにもかかわらず、現在も置いても引き続いて有効な攻撃方法なのです。 ランサムウェアを拡散させる犯罪者たちは、 hxxp://1dnscontrol[.]com/flash_install.php.から、ランサムウェアの配布を実行します。その後、ユーザーはinstall_flash_player.exeファイルをダウンロードします。このファイルには、システムの管理者権限が必要です。興味深いのは、標準のUACプロンプトを使用してこれらを取得しようとします。起動すると、ファイルレベルの暗号化モジュールinfpub.dat(実際にはdll)とディスクレベルの暗号化モジュールdispci.exeとカーネルモードのドライバcscc.dat(実際には有効なdcrypt.sysファイル)を抽 出します。 マシンが感染すると、Bad Rabbitは、最悪のパスワードがいくつか含まれている埋め込みクレデンシャルリストを使用して、ローカルネットワークを介して自分自身を広げようとします。最悪のパスワードとは、「12345」やパスワード自体が「password」といったようなパスワードリストの最上位にあるようなもので、これら のパスワードがはいまだ使われてるのです。 すでにわかっているように、Bad Rabbitはファイルとディスクの2種類の暗号化を使用しています。NonPetyaが暗号化を隠したようにchkdsk.exeを模倣していないし、 Microsoftファイルサーバーsrv.sysの脆弱性も使用していません。まず、Bad Rabbitは、暗号化するのに十分なファイルが見つかった場合、ファイルレベルの暗号化(rundll32経由のinfpub.dat)を開始します。その後、スケジューラでdispci.exeを起動してドライブを暗号化し、システムを強制的に再起動するタスクを作成します。再起動後、dispci.exeはディスクの末尾に拡張ローダーを書き込みます。これにより、後に悪質なMBRを介してすべての制御を取得します。最後に、ディスク全体が正当なドライバで暗号化され、MBRが書き換えられ、0.05ビットコイン(約275ドル)を要求する身代金メッセージを表示するために、PCを再起動させます。 興味深い点は、Windows 10では、暗号化に使用されるドライバモジュールが互換性の問題のためにBSOD(Blue Screen of Death)を引き起こすことが多いという点です。もう1つは、ファイルを暗号化するときにファイル拡張子が同じままであるため、ファイル拡張子の変更に反応する一部のウイルス対策で使用されるヒューリスティックを欺くことができることです。Bad Rabbitはオフラインでも有効です。これは、サンプルがフラッシュドライブに格納され、配布されるときに、他のマシンに感染させる可能性があることを意味します。 Bad Rabbitの主な標的は、企業とそのビジネスあり、今のところ感染レベルはすでに落ち着いています。悪意のあるサーバーはもはや生存しておらず、危険なFlashアップデートスクリプトをホストしていた感染サイトのほとんどが現在ダウンしているか、またはクリーンアップされています。しかし、それは、いつでも新しい攻撃が起きる可能性があるため、安心していいということではありません。 Acronis Active Protectionは、Bad Rabbitを検出しブロックします Acronis True ImageおよびAcronis Backup 12.5などのAcronis Active Protectionを搭載したアクロニス 製品は、脅威を簡単に検出してブロックし、データへのダメージを数秒で元に戻します。

Acronis Active ProtectionはBad Rabbit Ransomwareをブロックします。

次の簡単なセキュリティルールを使用することをお勧めします。 • 信頼性の高いマルウェア対策ソリューションとバックアップソリューションをインストールして有効にします。ランサムウェアから身を守る最善の方法は、Acronis Active Protection の搭載されたアクロニスのバックアップソリューションを使用することです。現代のランサムウェアの脅威を、従来のウイルス対策よりも優れた方法で処理します。 • 公式のWebサイトからソフトウェアアップデートをインストールするか、Windowsでソフトウェアのアップデートを求めるプロンプトが表示された場合にのみインストールしてください。アドビのような多くのサードパーティのソフトウェアベンダーは実際にソフトウェアを自動的にアップデートするので、特にお気に入りのニュースサイトを読むときは、アップデートのリクエストは表示しないでください。さらに必要な場合は、Flashを削除することもできます。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。