2016年と2017年前半は壊滅的なランサムウェア攻撃のピークでしたが、2017年の終わりには違法なクリプトマイニングが多くの個人ユーザーと企業にとって問題になりました。

ランサムウェアと同じように、クリプトマイニングは新しい現象ではありません。少なくとも2011年頃には、専用のハードウェアや強力なハードウェアを使わずに、コンピューターリソースを使用してビットコインをマイニングできるようになっていました。サイバー犯罪者は2017年中盤から後半にかけての暗号通貨の流行の初めに、この機能をもったマルウェアの開発を始めました。

当時、数千種類のそれぞれに異なるブロックチェーンベースのデジタル通貨が登場し、その多くは爆発的に量と資本を増やしました。さらに一部の通貨は普通のコンピューターを使ってマイニングを実行できました。クリプトマイニングは暗号通貨の基礎のひとつです。つまり、これは暗号通貨で以前行われたトランザクションを検証するのに必要なものになります。クリプトマイナーは自分のコンピューターリソースを使用して、複雑な計算問題を解きます。それは最初に問題を解いたマイナーが同じ暗号通貨での支払いを得るためです。

コンピューターと電気代というリソースを使って利益を得る人間となり、さまざまな暗号通貨取引に手を広げれば、実入りのいい事業になります。サイバー犯罪者が考えついたのは、クリプトマイニングマルウェアを使って他の人のコンピューターに侵入し、そのコンピューターに仕事をさせて利益を集めるということです。1千台あるいは100万台のコンピューターを感染させれば、利益も多くなるため、クリプトマイニングマルウェアの流行に飛びつく犯罪者が増えた理由がすぐにわかります。つまり、利益率が非常に高く、さらに被害者は自分が利用されていることに気づかない場合が多々あります。

狡猾なサイバー犯罪者は複数のマルウェアタイプをバンドルすることで成功率と利益を爆発的に増やすことできました。不用心なユーザーがリンクをクリックしたり、悪意あるメールの添付を開いたりすれば、クリプトマイニングマルウェアとランサムウェアの2つの感染が引き起こされます。攻撃者は一度に両方のタイプを有効にしませんが(ランサムウェアによって暗号化されたコンピューターはクリプトマイニングエンジンとして機能できません)、マシンのハードウェアやソフトウェアの構成やマルウェア対策の防御といった要素に基づいて、儲けが多い方の攻撃を選ぶかもしれません。クリプトマイニングマルウェアはサイバー犯罪者の間で突然人気が高騰しました。

クリプトジャッカーは2018年に急増

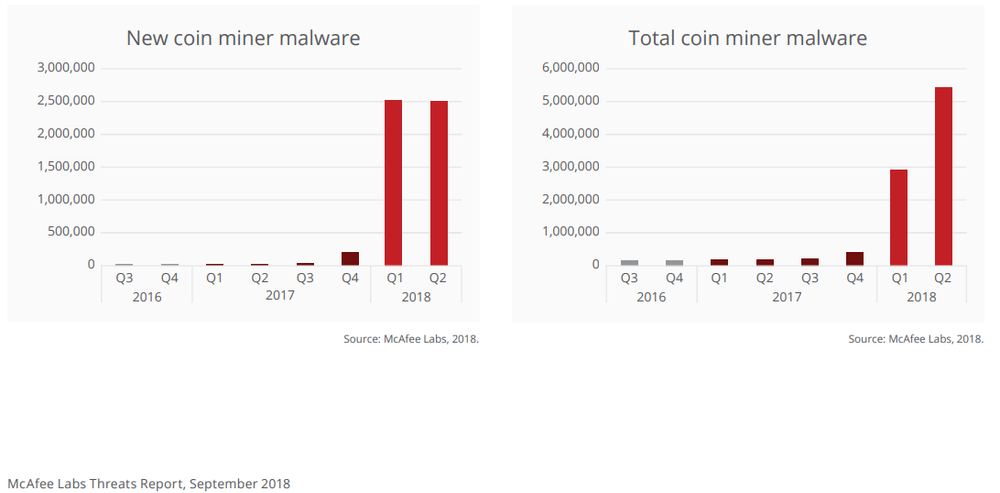

マルウェア対策ベンダーであるMcAfeeは約40万件のクリプトマイニングマルウェアのサンプルを2017年の第4四半期に検出しましたが、2018年第1四半期には629%増加し、290万サンプルになりました。第2四半期は86%増加で250万の新規サンプル数になりました。マルウェア対策ベンダーのトレンドマイクロは同一期間に類似した内容のレポートを発行しており、こうした攻撃が2017年初めから956%増加したと報告しています。

さらに悪いことに、クリプトマイニングマルウェアは被害者のWindowsマシンやLinuxマシンで静かに実行されるアプリとしてだけでなく、暗号通貨のマイニングサービスとしても開発されています。こうした犯罪企業は小さなJavaScriptを人目につかないようにWebサイトにインストールします。このコードは問題のサイトを訪問するブラウザのコンピューティングパワーの一部または全部を使用し、システムリソースが消費されることになる訪問者に知られずに(また、何の恩恵も与えずに)暗号通貨をマイニングするマシンとしてリスト化します。

このアプローチはすぐに蔓延しました。2017年11月に、人気のある広告ブロックのブラウザプラグインであるAdGuardはブラウザ内のクリプトジャッキングの成長率を31%と報告しました。この調査では、30,000以上のWebサイトがCoinhiveをはじめとするクリプトマイニングスクリプトを実行していることが判明し、さらに種々のレポートによれば、このスクリプトが世界中の組織の5社中1社に影響を及ぼしています。2月には、Bad Packets Reportにより、最も広く使用されているJavaScriptマイナーであり、かつ合法的なクリプトマイニング活動でも使用されているCoinhiveを実行しているサイトが34,474あることが分かりました。2018年7月、 Check Point Software Technologies は発見されたトップ10マルウェアインスタンスのうちの4つがクリプトマイナーだったと報告しています。世界の企業のほぼ半分が影響を受けていることから、現在、クリプトマイニングマルウェアは最大のサイバー脅威としてランサムウェアから首位の座を奪いました。

違法クリプトマイニングの仕組み

クリプトジャッキングマルウェアを使ってターゲットを感染させるために、サイバー犯罪者は個人ユーザーのPCやモバイルデバイスの侵害から、人気のあるWebサイトへの侵入や、すべての訪問者へのマルウェア拡散にいたるまで、さまざまなテクニックを使用しています。ユーザーに不正なリンクをクリックさせたり、悪意ある添付を開かせるように仕向けるメールによるフィッシングやスピアフィッシングは、引き続き広く横行する効果的な攻撃手段となっています。一部の変種は、マルウェアが1台の侵害されたマシンからネットワーク接続された他の多数のマシンに飛び移るようなワームコンポーネントを含みます。EternalBlueエクスプロイトは2017年にWannaCryランサムウェアを世界的に流行するまでに感染を広めましたが、現在でもまだクリプトマイニングマルウェアのディストリビューターによって使用されています。しかし、ランサムウェアの標的とは違って、ほとんどのクリプトマイニングの被害者はシステムが以前のような効率的な性能を出してはいないというかすかな兆候を感じはするものの、盗難の被害に遭っていることには気づきません。

偽のソフトウェアアップデートがもうひとつの広く知られた侵入テクニックで、例えば、Adobe Flash Playerの正当なアップデートであると偽装、不正なクリプトマイニングのペイロードを提供しながら、実際にFlashをアップデートすることで痕跡を消すマルウェアダウンロードが該当します。 その他で拡散した方式は、不正なマイニングスクリプトを正当なWebサイトや多数のWebサイトで実行されるオンライン広告のブロックに注入するものです。被害者がWebサイトを訪問したり、ブラウザがオンライン広告を読み込んだりすると、クリプトマイニングプロセスが起動し、ユーザーに気付かれずにリソースや利益を盗みます。

クリプトマイニングマルウェアの開発者は初期の過ちを教訓にしています。現在、被害者のCPU能力を100%消費し、ユーザーに性能低下を気づかれて対策をとらせるようなマルウェアはほとんどありません。新しいクリプトマイニングマルウェアは、より巧妙な手段を用いてその存在を隠し、被害者のCPUを約20%しかロードせず、最もリソースを集中させる計算を行わせるためにアイドルタイムを探したりします。このようなクリプトマイナーは長期間検出されることなく被害者からリソースを盗むことができます。

さらに悪い点は、不正マイニングのビジネスに参入するために、熟練したソフトウェアエンジニアである必要がないことです。その他のマルウェアキットを使用して、サービスとしてのクリプトジャッキングはわずか50セントでダークウェブ(Dark Web )から購入できます。MoneroやZcashといった高いプライバシーや匿名性がある暗号通貨では、犯人を追跡したり、逮捕するのがかなり困難になっています。

例えば、Moneroは公開管理された台帳を使用して、デジタルトークンの交換を作成し追跡しますが、トランザクションは送信元、宛先、実際の暗号通貨の転送額を隠すために難読化されます。最近の学術研究によれば、組込み型暗号通貨のマイナーであるCoinhiveは毎月$250,000相当のMoneroを生成しています。同調査はドイツのアーヘン工科大学によって発行されたものですが、Moneroがすべてのブラウザベースの暗号通貨マイニングの75%を占めていると結論付けています。

主なクリプトジャッカー

Smominru

Smominruはおそらく最も悪名高いクリプトジャッキングのボットネットで52万台以上のマシンから構成され、巧妙な永続的に自己生成するボットネット設計により2018年1月までにオーナーは300万ドル以上のMoneroを獲得しました。Smominruは2017年のWannaCryグローバルマルウェアの流行でも使用されたEternalBlueエクスプロイトよって構成されています。

BadShell

BadShellのような巧妙なクリプトジャッカーは、Windows PowerShellのような正当なプロセス内に隠れ、不正なマイニングスクリプトを実行します。従来のウイルス対策プログラムでは、通常デフォルトでPowerShellのようにWindowsが署名した実行プログラムを信頼するため、ほとんどの場合、脅威を検出できません。

Coinhive

正当なWebサイトによる収益化ツールとして当初意図され、いまだに使用されているCoinhiveのマイニングコードは現在、世界最大のクリプトジャッキング脅威です。興味深いのは、Coinhiveの責任を負う企業がハッキングされた事例も含めて、すべてのマイニングオペレーションから30%の純益を得ていることです。

MassMiner

1つのペイロードを使って様々な脆弱性を探すために多数のエクスプロイトを使用する、MassMinerは興味深い例です。Oracle WebLogic、Windows SMBおよびApache Struts内のパッチされていない欠陥をエクスプロイトすることで、20万ドル相当のMonero暗号通貨をMassMinerの作成者にもたらしています。

Prowli

Prowliは、暗号通貨のマイニングやユーザーを不正なサイトにリダイレクトするために使用された4万台以上のWebサーバー、モデム、その他のIoTデバイスなどを感染させた大規模で著名なボットネットです。Prowliの一部は、Moneroマイナーの拡散を促進するブルートフォースパスワードワームです。場合によっては、ボットネットも感染したシステムにバックドアをインストールします。

WinstarNssMiner

WinstarNssMinerは2018年5月に3日間で50万台以上のシステムに感染しました。このクリプトジャッカーがターゲットマシンに有効なウイルス対策ソフトウェアを発見すると、スリープ状態にとどまり、防御が弱い場合にのみ有効化されます。さらに、WinstarNssMinerを削除しようとすると、感染したシステムがクラッシュします。

Acronis True Imageはクリプトジャッカーに対抗

世界的な脅威として蔓延しているため、継続中のサイバープロテクションの一環として、アクロニスはクリプトマイニングの現象を追跡しています。企業ユーザーと個人ユーザーをクリプトマイニングマルウェアから守るために、クリプトマイニングマルウェアを撃退する技術を使用して、Acronis Active Protectionのアンチランサムウェア機能を拡張しました。

このAcronis Active Protectionの拡張版は先進のマシンラーニング(機械学習)を使用して、Windowsで実行されるあらゆる既知のクリプトジャッキングプロセスを識別し停止します。クリプトマイナーを検出すると、Acronis Active Protectionはマシンの管理者ユーザーに違法活動が行われている可能性があることを通知します。(この機能は当初、弊社の個人ユーザー向け製品であるAcronis True Imageで利用可能でしたが、企業向けのAcronis Cyber Backupでも近い将来提供する予定です。)

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。