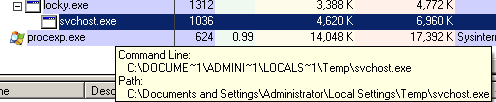

Lockyは、最も広く拡散しそして活発に活動している悪意のあるランサムウェアのうちの1つです。これは数日前に登場した最新の脅威です。Microsoft’s Dynamic Data Exchange (DDE)を利用しているMicrosoft Wordマクロを含むスパムメールによって、Necursボットネットから配信されています。DDEは共有メモリとデータを使用してMS Officeファイルの電子転送を処理するWindowsの機能です。 Lockyランサムウェアの新しいバージョン (MD5:1676f1817d6ed6d76fbde105f88e615a)は、 11月8日にコンパイルされ、次のソースからダウンロードできます。 hxxp://gulercin.com/HJGdyt73 hxxp://euriskosrl.it/HJGdyt73 hxxp://fgmindia.com/HJGdyt73 インストール Lockyは、Microsoft Word文書に埋め込まれたスクリプトによってダウンロードされます。"%Temp%"フォルダに"svchost.exe"としてコピーします。

次に、 "%Temp%\svchost.exe"をメモリにマップし、"svchost.exe"として再起動します。 次に、元の Lockyファイルは、次のコマンドを使用して削除されます。

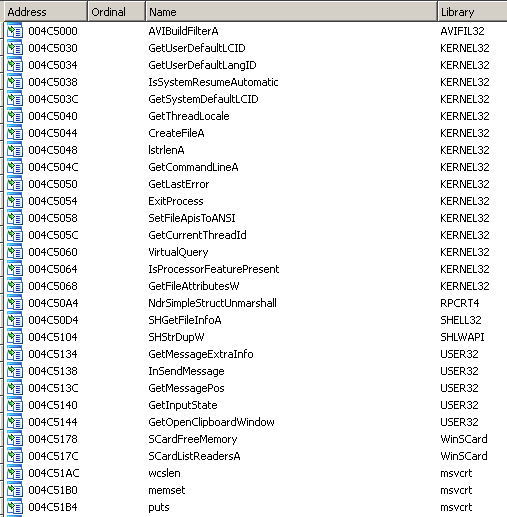

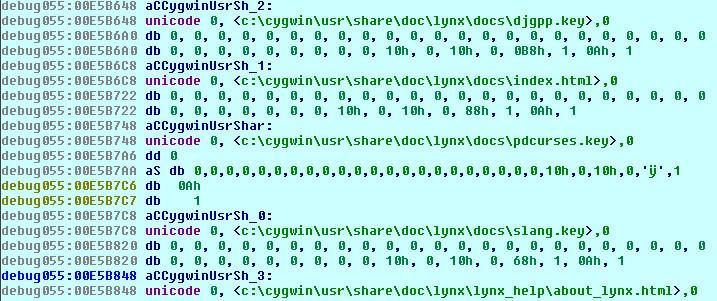

難読化 コードは非常に難読化されています。Lockyは偽のインポートアドレステーブルを持っています:

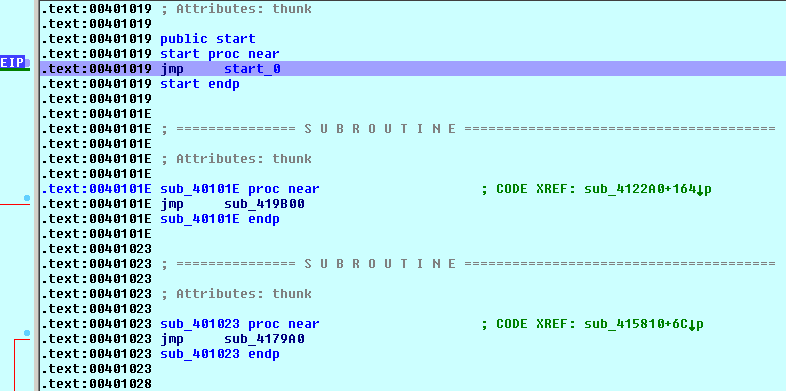

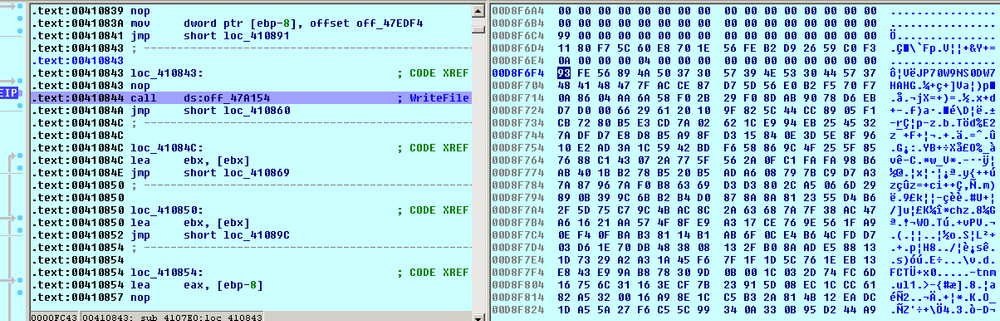

Cerberと同様に、コードは多数のJMP命令から始まります。

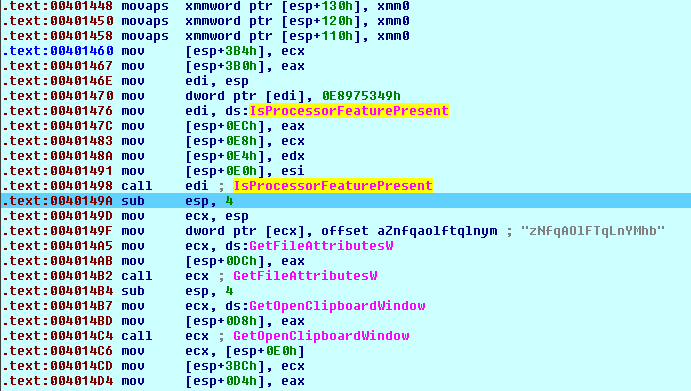

次に、ジャンクコードがあります:

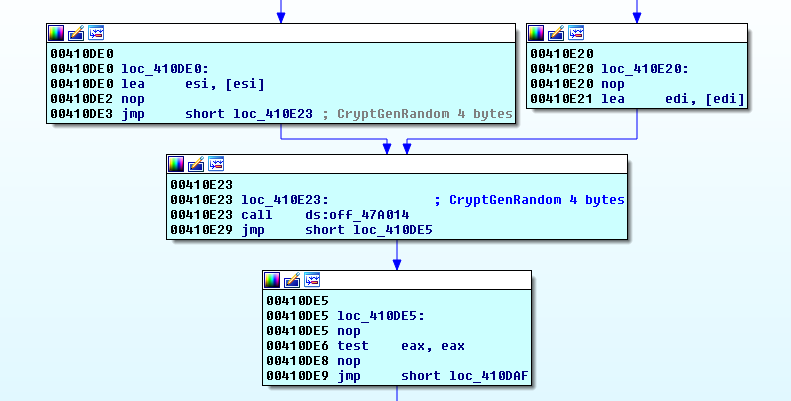

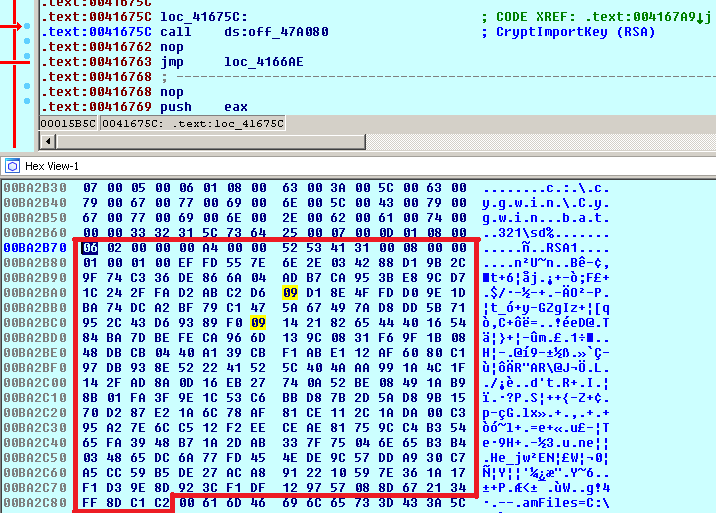

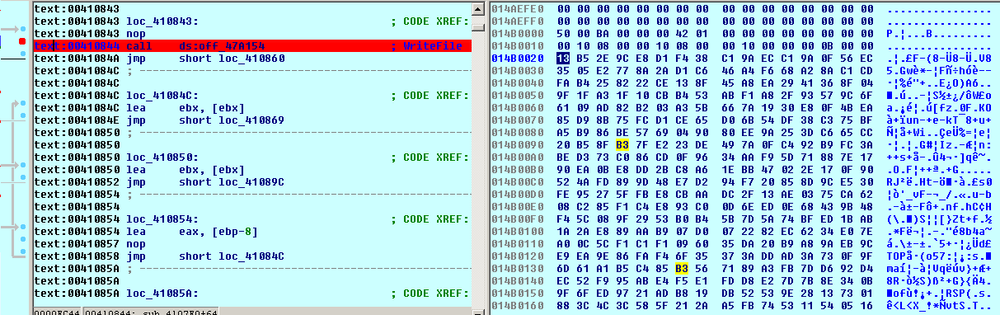

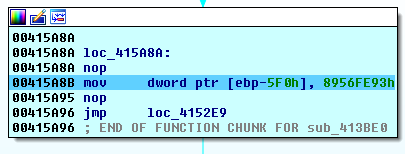

API関数は、内部アドレステーブルとジャンク "nop"および "jmp"命令と混在したコードを使用して間接的に呼び出されます。

暗号化 Lockyは、ローカルおよびマップされたすべてのネットワークドライブ上のファイルを暗号化します。 最初に、ランサムウェアは次の拡張子を持つファイルのリストを作成します。

例えば:

ハードコードされたRSA-2048のパブ リックキーをインポートします。

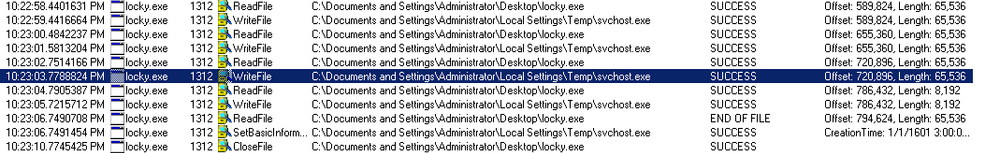

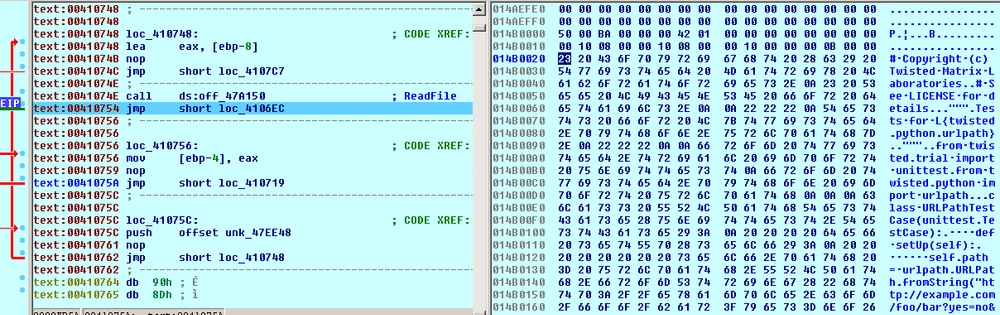

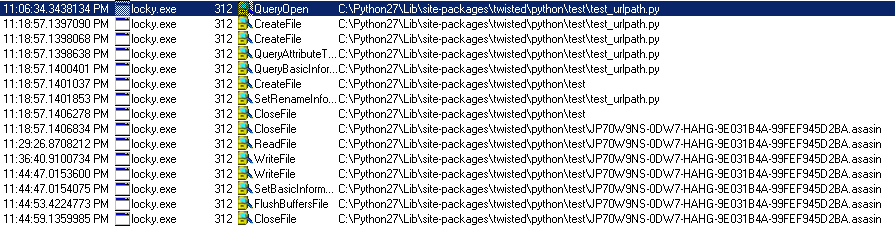

ここで: 1バイト:BLOBタイプ= PUBLICKEYBLOB(0x06) 2バイト:バージョン= CUR_BLOB_VERSION(0x02) 5-8バイト:アルゴリズムID = CALG_RSA_KEYX(0x0000A400) 9-20バイト:RSAPUBKEY {magic = 'RSA1'、キー長= 2048ビット、公開指数= 65537} 21-276バイト:キーデータ256バイト Lockyは元のファイル名を "<ID> .asasin"に変更します。 次に、ファイルからデータを読み取ります。

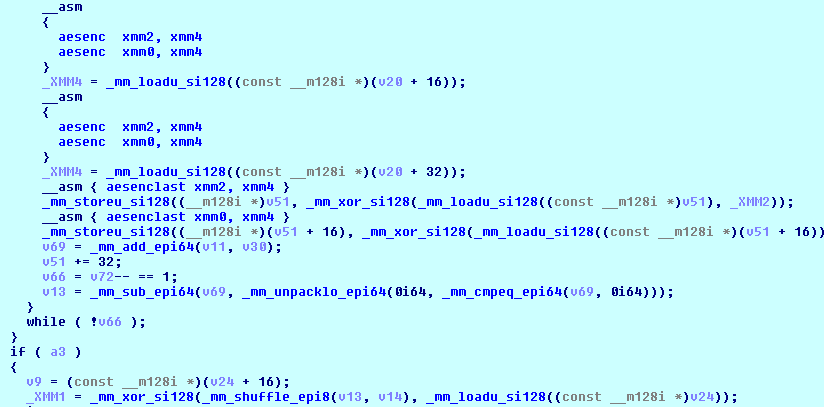

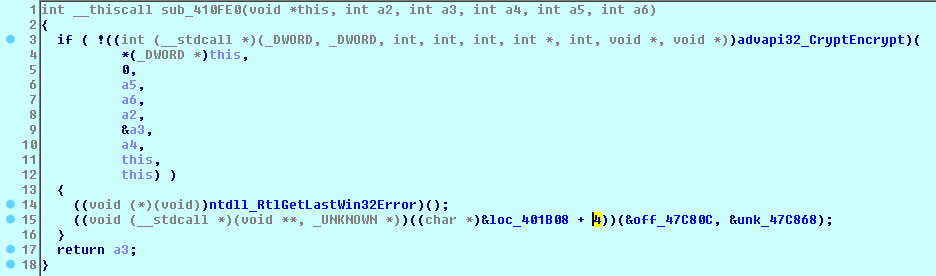

埋め込みAESアルゴリズムを使用して128ビットのキーでファイルのコンテンツを暗号化します。

暗号化されたファイルのデータを元の名前を変更したファイルに書き込みます。

836バイトのブロック(フッター)に暗号化 されたファイルの名前とAES-128キーを追加します。

したがって、ファイル全体の暗号化プロセスは次のようになります。

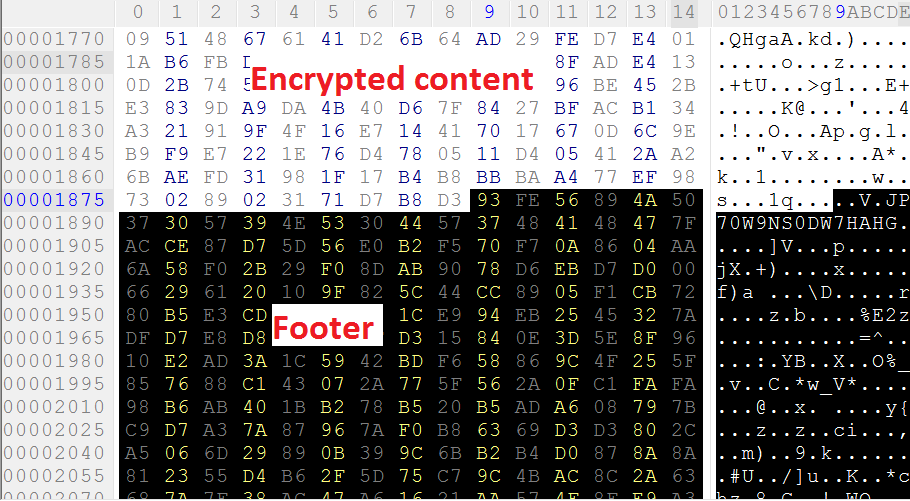

暗号化されたファイルの内容は次のようになります。

フッター(836バイト)は、4バイトの Locky lebel= "8956FE93h"で始まります。

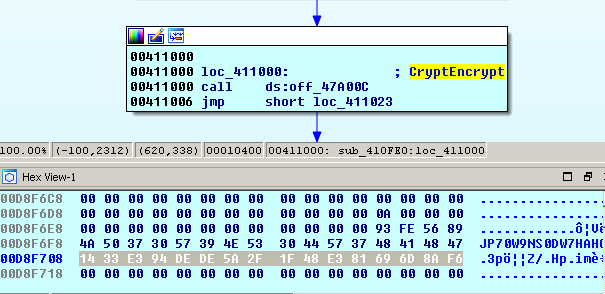

被害者のID = "JP70W9NS0DW7HAHG"となります。256バイトはMS CryptoAPIの助けを借りて行われたRSA-2048マスターパブリックキーで暗号化されたファイルのキーと同じになります:

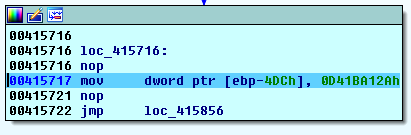

フッターの残りの560バイトには、先頭に別のLocky lebel= "0D41BA12Ah"が含まれています。

そのファイルのデータの暗号化に使用されているのと同じ組み込みAES暗号アルゴリズムで暗号化されたファイル名である。これは、アンチウィルスの動作ブロッカーをバイパスするために行われます。 暗号化の後、暗号化されたファイルには次のデータブロックが含まれます。

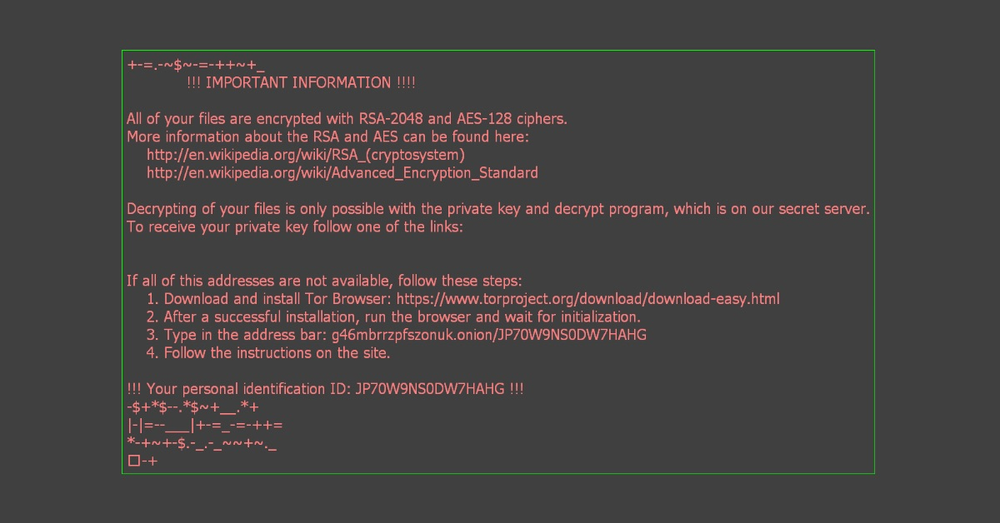

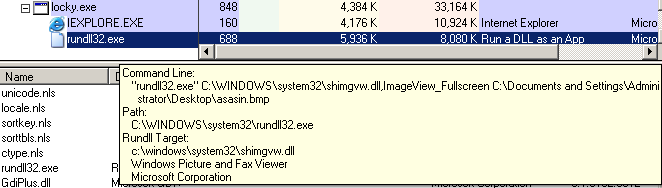

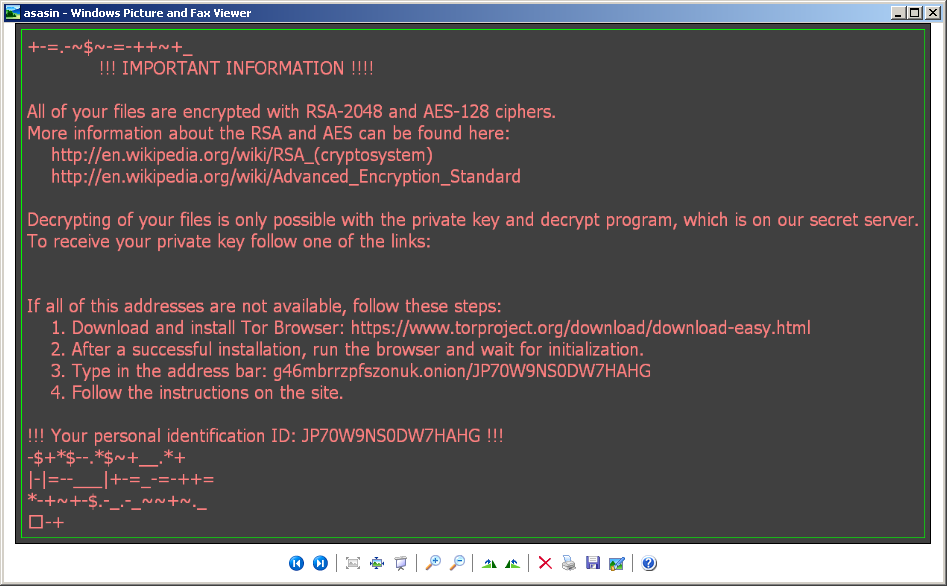

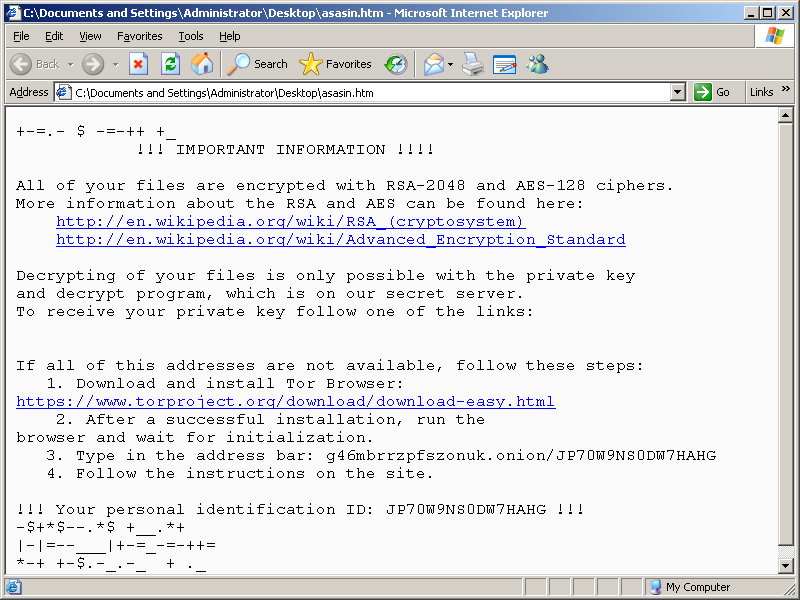

暗号解読サービス cryptolockerは、壁紙として設定された画像と、解読指示を持つhtmlページを作成し、ユーザーに表示します。 "HKCU \ Control Panel \ Desktop \" "Wallpaper" = "%USER%\ Desktop \ asasin.bmp"

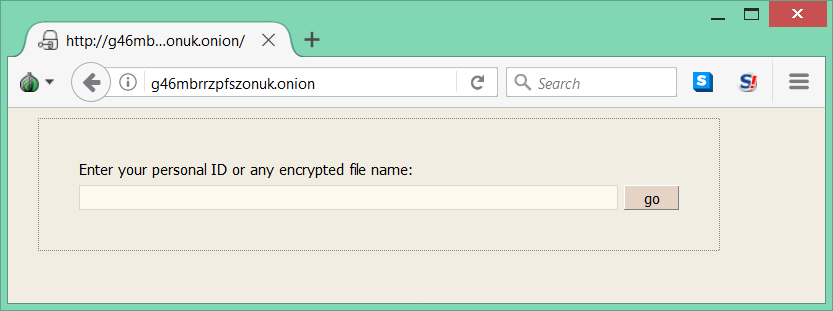

暗号解読サービス は、Torネットワークにあります。

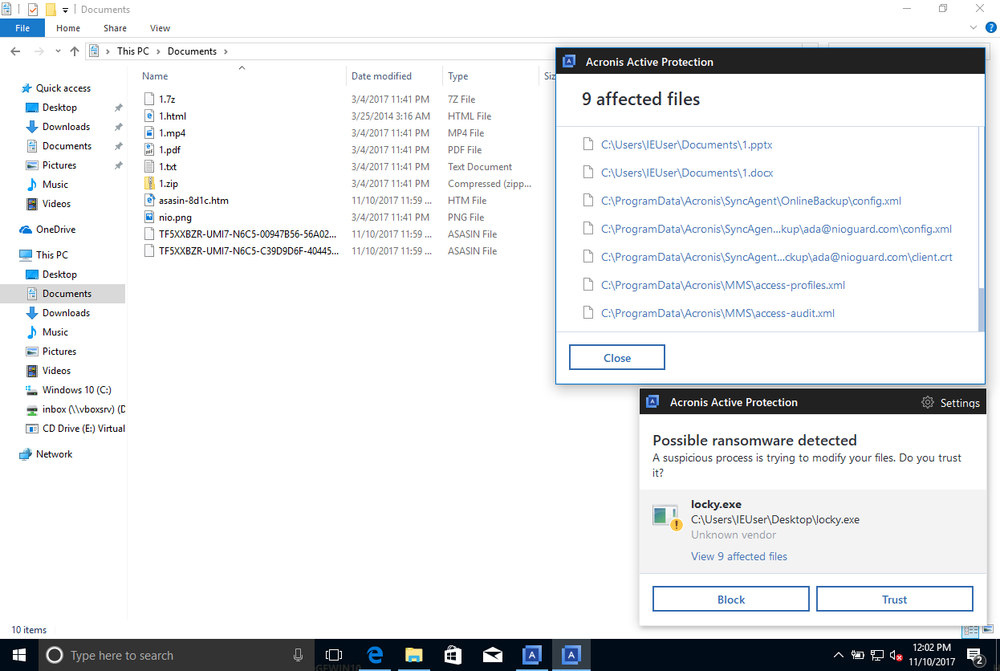

このバージョンでは、C&Cとの通信は利用できません。 Acronis Active Protectionはこの脅威を停止させます Acronis True Image 2018をテストしたところ、予想通り、新種のLockyランサムウェアを検出してブロックしました。ユーザーファイルの暗号化が容易かつ確実に保護されていることを示します。

Acronisデータ保護ソリューションには、ランサムウェア(Acronis Active Protection)に対するアクティブな保護機能が組み込まれています。個人向けバックアップソフトAcronis True Image 2018、 法人向けAcronis Backup 12.5、サービスプロバイダー様向け Acronis Backup Cloudをご利用の場合は、Acronis Active Protectionが有効になっていることを必ず確認してください。ランサムウェアの脅威を検出し、攻撃をブロックし、影響を受けるデータを復元します。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。